Содержание

- Важность проверки отзыва сертификата

- «109 из 110 парламентариев смотрят на происходящее и ничего не делают»

- «Избиратели имеют право отозвать своего депутата»

- Кто имеет право отозвать депутата Палаты представителей?

- Как проходит подготовка к отзыву депутата?

- Как проходит само собрание?

- Дальше — сбор подписей и голосование

- Зачем нужна

- Причины отзыва ЭП

- Порядок действий при отзыве

- Как долго и сколько стоит

Ситуация такая: председатель Правления нашего жилищно-строительного кооператива неоднократно нарушала жилищное законодательство, в связи с чем Жилинспекция (ЖИ) периодически по нашим обращениям выдавала ей предписания на устранение нарушений. Например, она отказывается выдавать заверенные финансовые документы, подтверждающие начисления, историю взаиморасчётов между ЖСК и собственником жилого помещения, а также не предоставляет единых платежных документов для оплаты текущих начислений за ЖКУ. Я при поддержке ЖИ заняла принципиальную позицию и приостановила платежи на расчетный счет ЖСК до того момента, пока мне не будут предоставлены необходимые для проверки расчётов и начислений документы. Заявление председателю Правления ЖСК с перечнем всех нужных мне документов я направила заказным письмом на юридический адрес ЖСК, однако, она не забирает его из почтового отделения.

В настоящее время ей снова выдано предписание, в этот раз – на предоставление мне всех необходимых для выверки начислений финансовых документов, которые она до сих пор не предоставила.

Поскольку собственником квартиры является пожилой человек, моя мама, которая в силу возраста и самочувствия не может разобраться в тонкостях вопроса, занимаюсь вопросом я, по доверенности от мамы. Однако, председатель Правления ЖСК решила схитрить и в моё отсутствие вместе с соседкой, которую представила маме как понятую, попыталась принудить маму поставить подписи в каких-то документах. Маму ввели в заблуждение, сказав, что такие документы подписывают все жильцы, и, если она всё подпишет, то у ЖСК к ней претензий не будет. Документов было много, мама всё подписать не успела, я вовремя вернулась с работы и потребовала предоставить нам копии документов для предварительного ознакомления. Однако, председатель Правления документы предоставить отказалась.

Скорее всего, чтобы отчитаться перед ЖИ, но при этом не предоставлять никаких подтверждающих документов она пыталась получить мамину подпись под актом сверки начислений, её согласие с суммой задолженности итд.

Вопросы:

1. можно ли отозвать (отказаться) уже поставленные подписи на том основании, что не предоставили документы для предварительного ознакомления до их подписания, мама плохо себя чувствовала и не понимала сути происходящего, не читала и не понимала содержания документов, в которых расписывается итд.?

2. Нужно ли специально как-то оформлять отказ от подписи или будет достаточно заявления, например, в ту же Жилинспекцию с описанием данного инцидента с акцентом на тот факт, что документы для ознакомления не были предоставлены и человек заверял подписью документ, содержание которого не понимал?

3. Я правильно понимаю, что наличие подписи на документах, которых маму принуждали подписать, не отменяет обязанность председателя Правления предоставить нам заверенные финансовые документы, обосновывающие начисления за ЖКУ?

Отзыв сертификатов является важным компонентом обеспечения того, чтобы SSL выполнял свою работу и защищал пользователей Интернета от кражи информации во время атаки «человек в середине». В настоящее время существуют два основных метода, с помощью которых это происходит: репозитории списков отзыва сертификатов (CRL) и ответчиков протокола сетевого сертификата (OCSP). Органы сертификации (ЦС) публикуют CRL и подписывают ответы OCSP на регулярной основе, причем CRL обычно является еженедельным списком сертификатов, отозванных в течение предыдущих семи дней, и OCSP подписывается и отправляется в виде ответа в течение нескольких часов после отзыва сертификата. Когда пользователь пытается получить доступ к веб-серверу, сервер проверяет последний CRL, связанный с выдающим ЦС, а также отправляет запрос OCSP для информации о статусе сертификата. Сервер отправляет ответ «хороший», «отозванный» или «неизвестный». Браузер пользователя затем либо сделает безопасное соединение для пользователя, либо, если установлено, что сертификат «отменен», предупреждает пользователя о потенциальный риск продолжения работы с незашифрованным сеансом.

Отзыв сертификатов защищает веб-пользователей от скомпрометированных сертификатов, которые, если их не отменять, в противном случае можно было бы использовать для подмены сайта, который фактически намеревался посетить, чтобы украсть личную информацию у пользователя. Отзыв также защищает владельцев веб-сайтов и веб-серверов, определяя мошеннические сертификаты и смягчая атаки «человек-в-середине», которые могут возникнуть, если хакер может захватить домен. Он также защищает владельцев веб-сайтов от нарушений доверия, которые могут повредить отношения с клиентами.

Одним из преимуществ наличия нескольких сертификационных центров (CA), из которых можно выбрать сертификат SSL, является то, что клиенты имеют гибкость в выборе центра сертификации, который отвечает их конкретным потребностям, или даже используют несколько ЦС для избыточности или для доступа к более широкому набор инструментов. Однако недостатком конечных пользователей является то, что они часто могут не знать, разрешено ли конкретному ЦС выдавать сертификат, и может быть вероятность, что сертификат был получен с помощью мошенничества.

Эксперты по безопасности представили предложения разрешить владельцам доменов разрешать CA (авторизация центра сертификации), разрешить веб-серверу указывать, какой открытый ключ доверен (публичный ключ), или разрешить владельцу веб-сайта контролировать сертификаты, которые были выпущенные для их домена (прозрачность сертификата).

Microsoft предлагает решение для повышения надежности сертификатов: репутация сертификата. В Internet Explorer (IE) 11 Microsoft расширит телеметрию, собранную с помощью фильтра SmartScreen, чтобы включить анализ сертификатов SSL, представленных веб-сайтами. Microsoft создает инструменты для создания информации обо всех сертификатах, выпущенных каждым доверенным корневым центром сертификации.

Одна из целей этих усилий будет заключаться в том, чтобы отмечать потенциальные атаки «человек-в-середине» (MITM), когда сайт использует общедоступные сертификаты из общедоступных центров сертификации. Примеры предупреждающих флагов могут включать:

- Веб-сайту был выпущен подчиненный сертификат ЦС, способный выдавать другие SSL-сертификаты

- Веб-сайт представляет другой сертификат только в определенных регионах

- Значительное изменение в полях сертификата, который обычно выдает ЦС, например, местоположение ответчика OCSP

В настоящее время Google и Microsoft каждый продвигают свои собственные бесконфликтные решения для доверия сертификатов. Google продвигает прозрачность сертификатов (CT) в качестве решения — ищет, чтобы CAs поддерживали сертификаты CC для EV SSL . Этот двойной подход этих двух компаний может быть полезен для общественности с точки зрения защиты. Для сравнения, Certificate Reputation поддерживает следующее:

- Конфиденциальность. Когда подписчик сертификата приобретает сертификат для своего внутреннего имени домена, это доменное имя не будет доступно публично. Данные также будут отправляться в зашифрованном виде в Microsoft, и никакая личная информация не будет сохранена.

- Монитор сертификатов. Владельцы доменов могут быть уведомлены по электронной почте, когда новые сертификаты выдаются с их доменными именами.

- Масштабируемость — решение о репутации сертификата уже внедряется и масштабируется без каких-либо усилий или сотрудничества со стороны третьих сторон, таких как веб-сайты или центры сертификации. Microsoft может повысить функциональность своей системы по мере необходимости.

- Развертывание. Точно так же репутация сертификата должна быть легко развертываться, так как потребуются только усилия Microsoft. Решение не будет полагаться на изменения, выполняемые третьими лицами, такими как CA, подписчики, разработчики веб-серверов или разработчики OCSP.

Эксперты по безопасности также говорят, что есть некоторые недостатки:

- Нет публичного журнала. Microsoft будет владеть базой данных, и она не станет общедоступной и недоступной для аудита.

- Чувствительность. Атаки, которые могут быть сильно нацелены, могут быть трудно обнаружить.

- Все сертификаты не покрыты. Решение будет полагаться на телеметрию, собранную с использованием IE 11 (и более поздних версий). Это означает, что он нацелен на сертификаты, с которыми сталкиваются браузеры Microsoft, а не другие приложения или браузеры. Существует также проблема отказа, когда организация может не предоставлять данные Microsoft; в этом случае решение будет устаревать для этих сайтов.

Совет безопасности ЦС («CASC») рекомендует соблюдать следующие меры предосторожности:

- Конфигурация и развертывание SSL / TLS

Сайтам следует развернуть цифровые сертификаты, в которых используется алгоритм хеширования SHA2 и 2048-бит или более высокий размер ключа. Операторы сервера должны также требовать TLS 1.1 или 1.2, безопасные куки-файлы и безопасные комплекты шифрования (не RC4). Администраторы должны периодически проверять и анализировать сети своих организаций, чтобы идентифицировать выявление слабых, мошеннических или устаревших сертификатов и обновлять их по мере необходимости. Большинство центров сертификации предлагают инструменты своим клиентам, предназначенным для обнаружения проблем и оценки их развертывания SSL / TLS. Администраторы должны связаться со своим представителем CA, чтобы узнать больше. - Защита ключа

Операторы веб-сайтов должны проявлять большую осторожность в защите своих личных ключей. Плохие игроки в значительной степени полагаются на плохую конфигурацию, небезопасные серверы и другие обходные пути для компрометации информации и зашифрованной информации. Улучшенная защита секретных ключей с помощью защищенного хранилища ключей или устройств значительно затрудняет компрометацию этих данных. - Always-On SSL

— это подход к обеспечению безопасности конечного пользователя во время посещения всего веб-сайта. Always-On SSL смягчает захват сеансов и атаки «человек-в-середине», поддерживает сквозное шифрование и предоставляет пользователям идентификацию владельца веб-сайта. - Совершенная передовая секретность

Некоторые развертывания SSL / TLS позволяют злоумышленнику захватить зашифрованный трафик, а затем расшифровать эти данные, как только частный ключ будет получен через вызов вызова или ключевой компромисс. Прекрасная прямая секретность предотвращает это будущее дешифрование хранимых данных, создавая по-настоящему эфемерные ключи сеанса. Операторы веб-сайтов должны обеспечить прекрасную секретность и обеспечить набор ECDHE и DHE в верхней части списка их шифрованных наборов. - Подпись кода

Пользователи, которые создают приложения для своей компании, должны подписать свой код с использованием общедоступного сертификата. Перед подписанием, сканируйте код для вредоносного ПО и потенциальных задних дверей. Закрытие секретных ключей для кодов должно храниться безопасно, предпочтительно на аппаратном токене. Подписанный код должен быть отмечен по времени, если сертификат будет отозван позже. - Современные системы . Пользователи всегда должны гарантировать, что у них есть современные браузеры, серверы, брандмауэры, маршрутизаторы и программное обеспечение с исправлениями для защиты своей системы от уязвимостей. Операторы сервера должны оценивать патчи, чтобы обеспечить их полную защиту от рисков безопасности.

Важность проверки отзыва сертификата

Сертификаты обычно действительны в течение одного-трех лет, и в течение этого времени возможно, что владелец веб-сайта или ЦС понимает, что конечные пользователи не должны доверять сертификату. Существует несколько случаев, когда это может произойти, в том числе:

- Владелец веб-сайта перестает вести дела, больше не владеет доменным именем, используемым в сертификате, не изменил название своей организации или не хочет закрыть веб-сервер.

- Абонент узнает, что неавторизованная сторона получила доступ к закрытому ключу, связанному с открытым ключом в сертификате.

- CA узнает, что ошибки были сделаны при аутентификации, абонент исказил некоторую информацию о материалах, используемую в процессе аутентификации, или абонент нарушил условия своего соглашения с ЦС.

Когда абонент или ЦС принимает решение об отзыве сертификата, это решение должно быть передано конечным пользователям, которые сталкиваются с используемым сертификатом. Для этого существуют два разных метода:

- CRL (Список отзыва сертификатов) — файл с цифровой подписью, содержащий список сертификатов, которые были отозваны и еще не истекли. Несмотря на то, что для каждого сертификата ЦС имеется отдельный CRL, CRL может быть довольно большим. Это делает их неэффективными для использования в устройствах с ограниченной памятью, таких как смартфоны. Однако, если вы посещаете несколько сайтов с сертификатами, подписанными одним и тем же ЦС выдачи, получение CRL и кэширование может быть очень эффективным способом проверки статуса всех этих сертификатов.

- OCSP (Online Status Status Protocol) — протокол, в котором клиент запрашивает статус для определенного сертификата, подписанного определенным эмитентом, и получает ответ с цифровой подписью, содержащий его статус. Как правило, ответ OCSP содержит одно из трех значений: хорошее, отозванное или неизвестное. Ответы OCSP очень малы по сравнению со многими отзывами CRL и поэтому эффективны для устройств с ограниченной памятью.

Сертификаты должны содержать один или несколько URL-адресов, из которых конечный пользователь может получить ответ CRL или OCSP. Если оба метода поддерживаются, программное обеспечение конечного пользователя (браузер) будет поддерживать одно за другим, но может вернуться к второму методу, если первый из них не удался.

Как правило, CRL и ответы OCSP извлекаются из веб-сайтов, которыми управляет сам СА. Однако новый способ доставки статуса сертификата становится популярным — OCSP Stapling. С помощью Stapling веб-сайт предварительно выбирает свой собственный ответ OCSP от CA, а затем доставляет его конечным пользователям во время установления связи SSL. Этот метод эффективен, потому что конечный пользователь не должен делать отдельное подключение к ЦС, и он безопасен, потому что ответ OCSP имеет цифровую подпись, поэтому он не может быть изменен без обнаружения.

Браузеры и другие приложения обычно предупреждают пользователя об отзыве сертификата и не допускают его продолжения. Если конечному пользователю разрешено посещать сайт с отозванным сертификатом, возможно, что он или она не будут общаться с предполагаемым сайтом, а вместо этого со злым человеком в середине (MITM). Или конечный пользователь может обмениваться данными с предполагаемым сайтом, но ЦС определил, что сайту больше не нужно доверять. Переход на сайт может привести к тому, что конечный пользователь столкнется с рядом рисков, в том числе:

- Потеря личной информации. Злоумышленник может просматривать конфиденциальную конфиденциальную информацию, которую пользователь отправляет на веб-сайт. Некоторые веб-сайты собирают информацию, такую как номера социального страхования, информацию о банковском счете, номера кредитных карт, даты рождения и т. Д. Если конечный пользователь отправляет эту информацию на веб-сайт с отозванным сертификатом, все они могут быть захвачены злоумышленником.

- Кража личных данных — злоумышленник может улавливать идентификационную информацию (имя пользователя и пароль), которые пользователь отправляет на веб-сайт. Знание этой информации позволяет злоумышленнику олицетворять пользователя на законном веб-сайте. Злоумышленник также может изменить пароль пользователя, чтобы захватить учетную запись пользователя.

- Финансовые потери. После кражи личности пользователя могут быть украдены и онлайн-ресурсы, такие как деньги на банковском счете.

- Установка вредоносного ПО на свой компьютер. Во многих случаях злоумышленники заинтересованы в установке вредоносного ПО на компьютер пользователя. Запуск такой вредоносной программы может позволить злоумышленнику украсть у пользователя более личную информацию, посмотреть, какие типы пользователей и какие веб-сайты посетили, или взять на себя компьютер пользователя для использования в более крупной атаке. Вредоносное ПО можно распространять дальше, обращаясь к адресной книге пользователя и отправляя электронное письмо каждому контакту в нем.

Java поддерживает использование сертификатов подписи кода, выданных органами сертификации. Когда Java-код подписан одним из этих сертификатов, он включает в себя идентификационную информацию об издателе кода и называется подписанным приложением. Поскольку подписанные приложения считаются более безопасными, Java обычно позволяет запускать их без предупреждения, описанного выше. К сожалению, бывают случаи, когда необходимо подписать сертификат подписи кода. Типичным примером является то, что кто-то с доступом к закрытому ключу сертификата покидает компанию и больше не может подписывать код, используя личность компании. Когда сертификат подписи кода отменяется, любое приложение, подписанное после даты отзыва, не должно доверять. Подобно SSL, эта информация об отзыве публикуется центрами сертификации в виде списков отзыва сертификатов (CRL) или предоставляется через службу сетевого протокола протокола (OCSP).

По умолчанию Java не проверяет, был ли отозван сертификат.Сертификат, использованный в атаке на прошлой неделе, действительно был отменен, но без проверки отзыва это не имело значения — атака может быть выполнена без предупреждения для пользователя, в результате чего на их компьютере устанавливаются вредоносные программы. Если это не хороший пример важности проверки отзыва, тогда ничего нет!

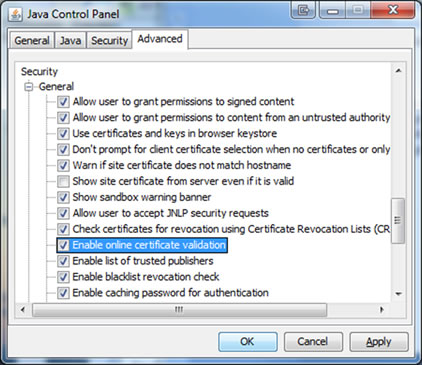

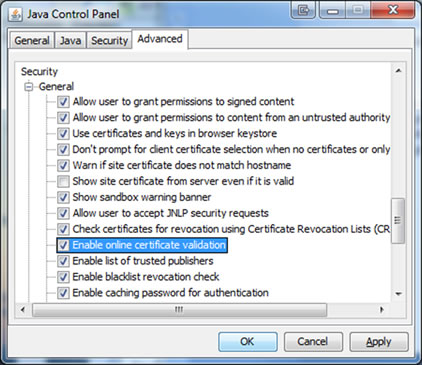

С помощью всего лишь немного усилий Java позволяет пользователям включать проверку аннулирования и снизить этот риск. Выберите вкладку «Дополнительно» панели управления Java (доступную с панели управления в Windows) и прокрутите страницу до раздела «Безопасность». Там вы найдете две настройки, которые вы должны включить:

- Проверка сертификатов для отзыва с использованием списков отзыва сертификатов (CRL)

- Включить проверку проверки онлайн-сертификата который позволяет проводить проверку отзыва через OCSP

В качестве дополнительного уровня защиты многие из самых популярных браузеров позволяют увеличить объем проверки отзыва, который они выполняют по умолчанию:

- Internet Explorer — выберите «Свойства обозревателя», перейдите на вкладку «Дополнительно» и прокрутите страницу до раздела «Безопасность». Убедитесь, что выбрана опция «Проверить наличие сертификата сервера».

- Firefox — выберите «Параметры», выберите вкладку «Дополнительно», выберите вкладку «Шифрование» и нажмите кнопку «Проверить». Убедитесь, что «Использовать протокол проверки состояния протокола (OCSP) для подтверждения текущей действительности сертификатов»). Для дополнительной защиты выберите «Когда соединение с сервером OCSP завершается неудачно, считайте сертификат недействительным».

- Chrome — выберите «Настройки», нажмите «Показать дополнительные настройки …» и прокрутите страницу вниз до раздела «HTTPS / SSL». Выберите «Проверка отзыва сертификата сервера».

- Safari в Mac OS X — откройте утилиту Keychain Access. Выберите пункт меню «Keychain Access» -> «Preferences», затем выберите «Сертификаты». Установите для обоих опций OCSP и CRL значение «Требовать, указывает ли сертификат». Обратите внимание, что при нажатии на раскрывающийся список вам может потребоваться удерживать клавишу Option на клавиатуре. Установите приоритет в «OCSP».

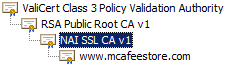

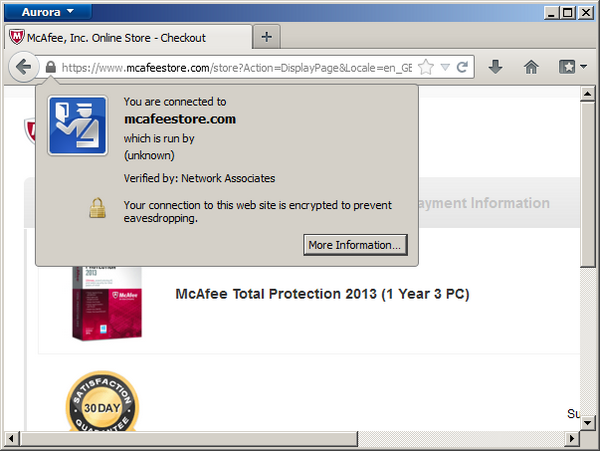

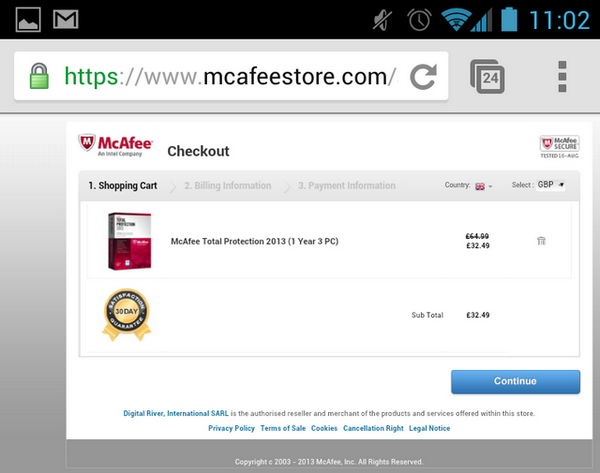

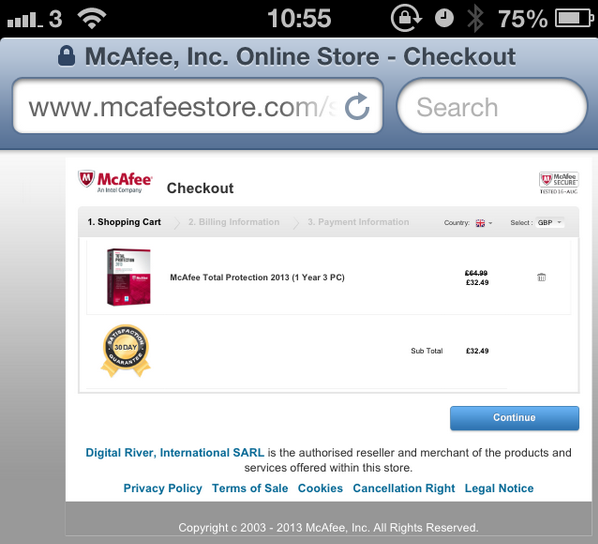

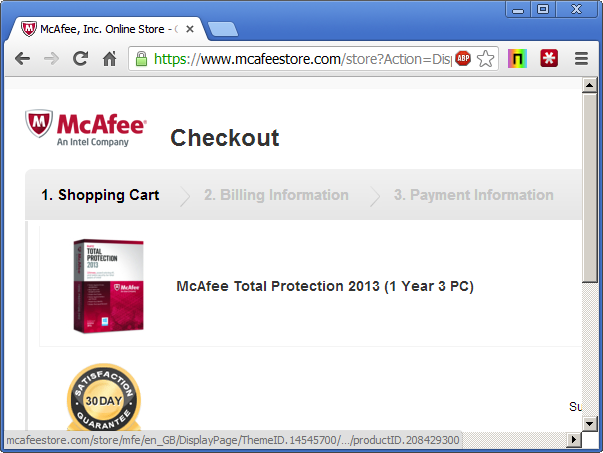

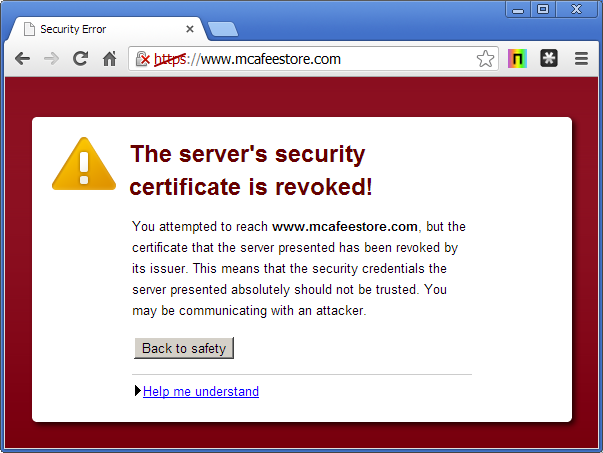

Существует две основные технологии, позволяющие браузерам проверять статус отзыва конкретного сертификата: с использованием протокола сетевого сертификата (OCSP) или поиска сертификата в списке отзыва сертификатов (CRL). OCSP предоставляет информацию об отзыве отдельного сертификата от выдающего ЦС, тогда как CRL предоставляют список отозванных сертификатов и могут быть получены клиентами менее часто. Поддержка браузера для двух форм аннулирования варьируется от отсутствия проверки на использование обоих методов, если это необходимо. Вот пример из жизни: 30 апреля 2013 года RSA был отозван промежуточный сертификат, выданный Network Associates — который является частью цепочки из отдельного сертификата обратно в доверенный корень. Промежуточный сертификат использовался для подписи нескольких сертификатов SSL McAfee, в том числе для веб-сайта загруженной электронной коммерции, www.mcafeestore.com . Его отзыв должен был предотвратить доступ ко всем веб-сайтам с использованием промежуточного продукта, включая интернет-магазин. Однако более недели спустя никто не заметил: никаких твитов или новостных статей не появилось, и сертификат все еще был на месте.

После публикации CRL браузеры должны отображать сообщение об ошибке и запрещать доступ к веб-сайту. Однако реальность несколько отличается.

Firefox не загружает CRL для сайтов, которые используют самые популярные типы SSL-сертификатов (все типы сертификатов, кроме EV, который обычно отображается с зеленой полосой). Без загрузки CRL Firefox с удовольствием продолжит работу, как обычно; позволяя людям посещать веб-сайт и передавать конфиденциальную личную информацию, полагаясь на сертификат, который больше не действителен. В любом случае, даже если бы OCSP был доступен, по умолчанию Firefox будет проверять действительность сертификата сервера и не пытаться проверять всю цепочку сертификатов (опять же, за исключением сертификатов EV).

Никаких предупреждений для мобильных пользователей ни на Android, ни на iOS !

Мобильный просмотр теперь составляет значительную долю использования Интернета. Ни Google Chrome на Android, ни Safari на iOS не вызывают предупреждения пользователю даже после сброса. Safari в iOS не проводит проверку отзыва вообще, кроме сертификатов расширенной проверки, и не делает запросы для CRL, которые вызвали бы сообщение об отзыве.

Google Chrome: настройки по умолчанию, проверки отзыва включены в Windows, а проверки отзыва включены в Linux

Google Chrome по умолчанию не выполняет стандартные проверки отзыва сертификатов, отличных от EV. Google объединяет ограниченное количество списков отзыва сертификатов и распространяет его через механизм обновления, но, по крайней мере, в настоящее время он не перечисляет соответствующий сертификат или даже какие-либо другие сертификаты, отозванные в том же CRL. Для большинства пользователей Chrome с настройками по умолчанию, как и в Firefox, ничто не будет казаться неуместным. Для безопасности, у Google Chrome есть возможность включить правильные проверки отзыва, но в этом случае конечный результат зависит от платформы. В Windows Google Chrome может использовать CryptoAPI Microsoft для извлечения CRL, и он правильно предотвращает доступ к сайту. Тем не менее, CRL RSA не поставляется обычным способом: вместо предоставления CRL в двоичном формате он кодируется в текстовый формат, который не является принятым стандартом . Mozilla NSS, который используется Firefox на всех платформах и Google Chrome для Linux , не поддерживает формат . В Linux Google Chrome делает запрос для CRL, но не может обработать ответ и вместо этого работает как обычно.

Веб-браузер Microsoft, Internet Explorer — один из самых безопасных браузеров в этом контексте. Он извлекает информацию об отзыве (с предпочтением OCSP, но возвращается к CRL) для сертификата сервера и остальной части цепочки сертификатов и, как следствие проверки отзыва, не позволяет пользователю совершать покупки

Наряду с Internet Explorer Opera по умолчанию защищена: она запрещает доступ к веб-странице. Opera проверяет всю цепочку сертификатов, используя OCSP или CRL, где это необходимо.

На 20 избирательных округах Минска часть избирателей инициировала отзыв депутатов Палаты представителей. О том, что у граждан есть такое право, накануне напомнили один из членов президиума Координационного совета и инициатива «Честные люди». А в Сенице местные жители уже собрали подписи и подали заявление о проведении собрания, на котором проголосуют за или против отзыва парламентария от их округа.

Фото: Ольга Шукайло, TUT.BY

«109 из 110 парламентариев смотрят на происходящее и ничего не делают»

О праве граждан на отзыв избранных ими депутатов, если те утратили их доверие, напомнил член президиума Координационного совета Павел Латушко.

— 109 са 110 дэпутатаў Палаты прадстаўнікоў глядзяць на тое, што адбываецца ў краіне, і нічога не робяць. <…> Дэпутаты абавязаны абараняць інтарэсы сваіх выбаршчыкаў і несці адказнасць за сваё бяздзеянне, — заявил Латушко.

К этому времени инициатива «Честные люди» запустила проект #ВыНасДажеНеПредставляете, который помогает инициировать собрание избирателей по вопросу отзыва парламентария. За сутки форму для получения образца соответствующего заявления скачало более 1500 человек, сообщается в официальном телеграм-канале инициативы.

На 20 избирательных округах Минска уже инициирована процедура сбора подписей за проведение собрания, на котором будет поставлен вопрос об отзыве своего депутата Палаты представителей.

А избиратели Сеницкого избирательного округа № 76 продвинулись дальше. Они уже собрали нужное количество подписей и подали заявление в сельсовет на проведение собрания, на котором выскажутся за или против отзыва депутата Людмилы Подлужной.

«Избиратели имеют право отозвать своего депутата»

В Сенице местные жители подготовили заявление о проведении собрания, на котором будет решаться вопрос об отзыве депутата, сообщили о своих намерениях в местном чате. В итоге в течение трех часов под заявлением подписались 150 избирателей — достаточно, чтобы сделать следующий шаг.

— Прилуки и Сеница — это достаточно активные места, где люди активно выражают свою позицию, где были задержания, где многие участки посчитали честно, где многие проголосовали за Тихановскую, — рассказывает избиратель из Минского района Сергей Смирнов.

Подписи под заявлением собирали вечером при свете фонарика на телефоне. Фото предоставлено собеседником

— В заявление я включил случаи незаконного задержания, а также сведения о том, как Подлужная, которая была наблюдателем на одном из участков, наблюдала. Плюс 150 подписей.

В документе местные жители указали на ряд нарушений в ходе избирательной кампании и отсутствие, по мнению заявителей, попыток парламентария защитить права избирателей, чьи интересы он представляет.

«Это свидетельствует о непринятии депутатом вышеуказанных мер и невыполнении предусмотренных законом депутатских обязанностей, что является основанием для постановки вопроса об утрате доверия избирателей и об отзыве депутата», — пишут избиратели Сеницкого избирательного округа № 76 (копия заявления есть в распоряжении редакции).

24 августа Сергей Смирнов подал заявление в местный сельсовет. Такая же процедура, по его словам, стартовала и в других сельсоветах этого избирательного округа.

— Алгоритм действий достаточно простой, хотя и многоходовый. В каждом сельском совете образуется независимая группа, которая собирает подписи, пишет заявление, подает его в свой сельсовет.

Далее местные жители проведут собрание, на котором выслушают стороны депутата и инициаторов его отзыва и проголосуют, хотят ли они его отозвать. Если больше половины собравшихся выскажутся «за», сформируется инициативная группа, дело дойдет до ЦИКа, и при его положительном решении начнется процедура сбора подписей за отзыв депутата, избранного в 2019 году на Сеницком избирательном округе № 76.

Один из листов с подписями избирателей под коллективным заявлением о проведении собрания, на котором местные жители выскажутся за или против отзыва депутата. Фото предоставлено собеседником

После прохождения необходимых бюрократических процедур будущей инициативной группе предстоит собрать около 12,5 тысячи подписей избирателей этого округа. Но Смирнов уверен, что у них все получится.

— Кроме Сеницы сейчас формируются инициативные группы в Ждановичах, Щомыслице, Михановичах, Мачулищах. Там на местах есть активные люди. Если мы пройдем все предварительные этапы, то впереди очень большая работа. И люди, которые включаются, понимают, что это не то же, что выйти на митинг, тут работа большая и нужно идти до конца, — рассказывает Сергей Смирнов.

Он подчеркивает важность такой процедуры, чтобы «депутаты знали, что избравшие их люди не только имеют право, но и умеют отзывать».

— Если это произойдет, мы получим ситуацию, в которой народ имеет право голоса, может управлять своим представителем во власти. Мы можем вернуть институту парламентаризма в стране то доверие, которое он потерял. И что самое интересное — действующая власть первой должна быть заинтересована в этом процессе. В своем послании к народу и парламенту Александр Григорьевич Лукашенко четко сказал, что наш народ повзрослел и готов брать на себя ответственность за страну, но не на площадях и на улицах, а в рамках закона. А эта инициатива четко укладывается в его слова, — считает Смирнов.

Как верно заметил избиратель из Сеницы, отзыв парламентария — это процесс, состоящий из нескольких этапов.

Кто имеет право отозвать депутата Палаты представителей?

Отозвать депутата Палаты представителей могут избиратели округа, где он был избран. Как следует из статьи 129 Избирательного кодекса, парламентарий может быть отозван, если он не оправдал доверия своих избирателей. Это может выражаться в невыполнении предусмотренных законом депутатских обязанностей, нарушении Конституции или законов, совершении действий, дискредитирующих депутата.

Процедура отзыва депутата прописана в Избирательном кодексе и в законе «О статусе депутата Палаты представителей, члена Совета Республики Национального собрания».

Вопрос об отзыве депутата может быть возбужден на собрании избирателей округа, от которого избран депутат, говорится в ст. 131 Избирательного кодекса. Но этому предшествует еще несколько этапов.

Как проходит подготовка к отзыву депутата?

Первый этап — составление письменного заявления о проведении собрания избирателей об отзыве депутата и его подача в местный Совет депутатов. Важно, чтобы в заявлении были указаны мотивы, по которым избиратели хотят инициировать отзыв их представителя в парламенте.

Инициировать такое собрание по закону могут избиратели округа, от которого избран депутат. Инициаторы созыва собрания избирателей обращаются к председателю местного Совета депутатов, на территории которого планируется провести собрание избирателей, с письменным заявлением о созыве такого собрания. Причем под заявлением предстоит собрать подписи 150 избирателей округа.

Решение о проведении собрания принимается в течение 10 дней после регистрации заявления в местном органе власти. И при положительном решении еще через три дня избирателям сообщают дату, время и место его проведения.

Кстати, в случае отклонения предложения о проведении такого собрания его инициаторы получают копию решения и в трехдневный срок могут его обжаловать в районном или городском суде. А решение суда уже будет окончательным.

Как проходит само собрание?

За 10 дней до собрания инициаторы письменно уведомляют о нем своего депутата, а также передают информацию в Палату представителей о дате и месте проведения собрания избирателей и мотивах, которые стали основанием для поднятия вопроса об отзыве депутата.

На собрании должны присутствовать не меньше 300 избирателей округа. Причем, как следует из статьи 132 Избирательного кодекса, каждый избиратель регистрируется, указывая свои данные и оставляя подпись, подтверждая тем самым свое участие.

На собрании, как следует из цели его проведения, рассматриваются предложения о возбуждении вопроса об отзыве депутата, о проведении сбора подписей избирателей округа в поддержку этого предложения и об образовании инициативной группы по сбору подписей в поддержку предложения о возбуждении вопроса об отзыве депутата. При этом сам депутат имеет право выступить перед собравшимися избирателями.

По итогу составляется протокол, который в случае если больше половины присутствующих на собрании проголосовали за отзыв депутата, вместе с другими документами передается в Центральную комиссию, которая в течение 15 дней принимает решение о регистрации инициативной группы.

Дальше — сбор подписей и голосование

Получив соответствующие удостоверения, в течение 45 дней инициативная группа собирает подписи избирателей своего округа об отзыве депутата. По закону таких подписей избирателей предстоит собрать не меньше чем 20% от списочного состава избирателей округа.

Когда подписи собраны, ЦИК в срок до 15 дней их проверяет, после чего принимает решение о назначении голосования об отзыве депутата Палаты представителей. После этого определяется дата голосования об отзыве депутата. Назначается оно не ранее одного месяца и не позднее двух месяцев после такого решения.

Голосование считается состоявшимся, если в нем приняло участие более половины избирателей. И если более половины проголосовавших высказывается за отзыв, то депутат отзывается и назначаются новые парламентские выборы по конкретному избирательному округу.

Скачать образец заявления на аннулирование ЭП для юрлица

Скачать образец заявления на аннулирование ЭП для физлица

Зачем нужна

Электронная подпись — это цифровой аналог собственноручной подписи составителя или владельца документа, криптографический элемент защиты подготовленной в электронном формате информации.

ВАЖНО! Во избежание путаницы сразу поясним: термин «электронная подпись» был введен в оборот Федеральным законом от 06.04.2011 № 63-ФЗ, но до его полного вступления в силу, то есть до 31.12.2013, действовал другой термин — «электронная цифровая подпись». Начиная с 01.01.2014, все сертификаты ЭЦП, выданные до 01.07.2013, признаны неквалифицированными сертификатами электронной подписи (НЭП).

Прежде чем уточнить, можно ли отозвать электронную подпись, сформулируем преимущества личных цифровых ключей. Основным достоинством ЭП является то, что ее практически невозможно подделать. Она подтверждает факт подписания документа определенным лицом. Правильное использование практически не допускает возможных махинаций и мошенничества.

Установлены следующие виды ЭП, которые регулируются Федеральным законом № 63-ФЗ от 06.04.2011:

- простая;

- усиленная.

При этом усиленная ЭП бывает квалифицированной и неквалифицированной. Простые и неквалифицированные заменяют бумажный документ, подписанный собственноручно. Усиленная ЭП рассматривается как аналог документа с печатью. Это дает возможность физическим лицам пользоваться всеми государственными системами не выходя из дома. А юридические лица с ее помощью могут участвовать в торгах, госзакупках, сдавать бухгалтерскую и налоговую отчетности.

Причины отзыва ЭП

Существуют определенные причины, по которым ЭП может быть признана недействительной или аннулирована вовсе. В п. 6 статьи 63 Федерального закона № 63-ФЗ от 06.04.2011 описано, по какой причине удостоверяющий центр отзывает сертификат:

- собственное желание пользователя;

- увольнение работника, на которого была оформлена ЭП;

- изменение данных о пользователе;

- утеря ключа, его кража;

- поломка носителя цифровой криптографической подписи, обнаружение в нем ошибок;

- истечение срока действия ключа;

- отзыв доверенности пользователя УЦ;

- центр прекратил свою работу;

- оформленная ЭП уже используется;

- по решению суда;

- другие случаи, установленные законодательством и аккредитованным УЦ.

Порядок действий при отзыве

В зависимости от вида и владельца ЭП, существуют разные способы ее аннулирования.

Как отозвать сертификат ЭЦП в Казначействе

Собственноручно:

- Заполнить специальную форму, утвержденную Приказом Федерального казначейства (Приказ № 261 от 14.09.2018).

- Подписать.

- Отнести в УЦ Казначейства.

В электронном виде:

- На сайте Казначейства зайти в раздел «Изменение статуса сертификата».

- Выбрать пункт «Прекратить действие сертификата».

- Выбрать причину отзыва.

- Нажать кнопку «Сформировать заявление».

- Заполнить все поля открывшейся формы.

- Подписать и отправить.

Как отозвать электронную подпись в Сбербанке

Порядок действий:

- В личном кабинете открыть вкладку «Пользователи».

- Нажать «Сертификаты».

- Выбрать нужный.

- Указать причину.

- Нажать «Аннулировать».

- Подписать и «Завершить».

Как отозвать сертификат ЭЦП налоговой

Порядок действий:

- Связаться с УЦ и оформить заявку по телефону.

- Получить документ на электронную почту.

- Направить в УЦ заполненное и подписанное заявление.

- В ответном письме придет информация об отзыве сертификата.

Как отозвать электронную подпись физическому лицу

Порядок действий:

- Лично явиться в центр, выдавший ЭП.

- Получить и заполнить форму бланков.

- Поставить свою визу и отдать оператору.

На сайте каждой организации, выдавшей ЭП, размещена информация, как отозвать свою электронную подпись. Многие центры могут сформировать заявку по телефону.

После того как ключ ЭП будет аннулирован, работник центра должен оповестить об этом владельца.

Как отозвать ЭЦП при увольнении

Уволившийся сотрудник сам обращается в удостоверяющий центр и пишет заявление об аннулировании ЭП.

На сайте УЦ будет стоять отметка — электронная подпись, сертификат отозван.

Если бывший сотрудник не хочет ничего предпринимать, сделать это вправе его руководитель, обратившись в УЦ и написав заявление об отзыве.

Как долго и сколько стоит

Информация об отмене ключа заносится в реестр о недействительных ЭП. Вместе с этим указывается дата и время отзыва, а также извещается владелец. Информирование производится ориентировочно в течение семи рабочих дней со дня аннулирования центром ЭП.

Признать цифровой ключ недействительным ничего не будет стоить. А вот оформить ЭП заново обойдется в среднем от 3000 до 10 000 рублей.